WLAN

Le niveau de sécurité appliqué au réseau sans fil dépend du couple de facteurs :

- Que cherche-t-on à protéger ?

- Que cherche-t-on à éviter ?

Il existe plusieurs problèmes de sécurité qui touchent les réseaux sans fil :

- « Eavesdropping » – Écoute

- « RF Denial of Service (DoS) » – Déni de Service RF

- « Media Access Control (MAC) address spoofing » – Imitation d’adresse MAC

- « Hijacking » – Détournement

- « Man-in-the-Middle attacks » – Attaques MiM

- « Peer-to-Peer attacks » – Attaques Peer-to-Peer

- « Encyption Cracking » – Cassage de chiffrement

Des solutions de sécurité avancées, telle que les « Wireless Intrusion Prevention Systems » (WIPS), sont disponibles pour découvrir et atténuer certains des problèmes évoqués plus haut. D’un point de vue de la sécurité, la norme IEEE 802.11 d’origine adressait deux domaines : l’authentification et la confidentialité des données. L’authentification était de deux types : « Open System Authentication » et « Shared-key Authentication ».

L’IEEE 802.11 « Open System Authentication » est un processus en deux étapes et dans lequel deux trames sont échangées. Ce mode d’authentification, appelé « Null Authentication », ne peut, théoriquement, pas échouer car aucune réelle authentification n’est réalisée.

L’IEEE 802.11 « Shared-key Authentication » est un processus en quatre étapes qui ne doit pas être confondu avec WPA ou WPA2 qui utilisent une « Preshared Key » pour l’authentification. La principale différence entre « Open System Authentication » et « Shared-key Authentication », c’est que ce dernier utilise, obligatoirement, « Wired Equivalent Privacy » (WEP) pour fonctionner correctement, car WEP est utilisé pour l’authentification et le cryptage de la donnée utile. Mais WEP n’est pas sécurisé, ce qui rend « Shared-key Authentication » faible et vulnérable aux intrusions.

Du fait que la sécurité était faible, des constructeurs d’équipements sans fil ont mis au point différentes méthodes pour sécuriser le LAN sans fil, qui n’ont pas apporté d’avancée significative. On peut citer entre autre :

- « Service Set Identifier (SSID) hiding » – Masquage de SSID

- « Media Access Control (MAC) filtering » – Filtrage d’adresse MAC

- « Wired Equivalent Privacy (WEP) »

Le SSID est spécifié dans les trames de « beacon » dans l’élément d’information SSID. Par défaut la trame de « beacon » est diffusée dix fois par seconde et elle est utilisée par les équipements qui réalisent un « Passive Scanning ». L’utilitaire client sans fil peut contenir le SSID à rejoindre. Dans ce cas, l’équipement client sans fil va émettre une trame « Probe Request » avec l’intention de rejoindre un réseau particulier. La norme IEEE 802.11 exige que les points d’accès répondent aux trames « Probe Request » qui ont un SSID correspondant ou un « Wildcard SSID » appelé « Null SSID » (SSID avec une valeur à zéro). Le « Wildcard SSID » est utilisé lorsqu’un équipement ne spécifie pas de SSID dans l’utilitaire client. Si un équipement effectue un scan du réseau, il va voir le réseau sans fil parce que le SSID est diffusé dans les trames de « beacon ». La majorité des constructeurs de points d’accès offre l’option de ne pas diffuser le SSID dans les trames de « beacon ». Même si les équipements effectuant un « Passive Scanning » ne peuvent plus voir le SSID dans les trames de « beacon », le SSID est toujours visible dans les trames « Probe Response ». Masquer le SSID ne doit pas être utilisé pour sécuriser le réseau sans fil. Le seul intérêt réside dans le fait de simplifier le nombre de SSID dans l’utilitaire client et d’éviter que des utilisateurs cherchent à se connecter à des réseaux pour lesquels ils n’ont pas les informations d’accès.

Les constructeurs d’équipements LAN sans fil proposent une fonction appelée « MAC Address filtering », mais dans un réseau sans fil, les adresses MAC sont facilement visibles avec un analyseur et peuvent être utilisées pour réaliser une action appelée « MAC Address Spoofing ». Cette action peut être réalisée avec un programme tel que SMAC ou directement dans le système d’exploitation, comme, par exemple, dans le registre Windows. Il faut noter que le fait de changer l’adresse MAC dans le registre ou dans un fichier de configuration, ne fait que changer la référence logicielle utilisée par le système d’exploitation. Il n’y a pas de changement concernant la « Burned-in Address » (BIA) qui est codée dans le matériel et ne peut pas être changée.

D’un point de vue de la sécurité, un des principaux inconvénients de tout réseau sans fil, est le fait que toute l’information, y compris la donnée utile, traverse l’air d’un équipement vers un autre. Avec l’authentification IEEE 802.11 « Open System », toute l’information est diffusée dans l’air en clair. Une personne utilisant un analyseur de réseau peut voir facilement toute l’information qui transite dans l’air. WEP avait été mis au point pour protéger les réseaux sans fil de l’espionnage occasionnel. Il était spécifié que l’utilisation de WEP était optionnelle. Le constructeur fournit la possibilité, mais c’est à l’utilisateur de l’équipement sans fil de l’implémenter. WEP peut être utilisé de deux façons : avec l’authentification IEEE 802.11 « Open System » pour crypter la donnée ou avec l’authentification « Shared-Key » pour authentifier l’équipement et crypter la donnée. La norme d’origine spécifiait seulement le WEP 64 bits constitué d’une clé sur 40 bits et d’un vecteur d’initialisation (IV) sur 24 bits. Tous les équipements doivent posséder la même clé WEP de 64 ou 128 bits (clé de 104 bits et vecteur d’initialisation de 24 bits) rentrée manuellement, ce qui est un inconvénient. Chaque fois que la clé WEP est changée, elle doit être modifiée sur tous les équipements sans fil sur le même SSID. L’obtention d’un certain nombre de vecteurs d’initialisation IV permet à un attaquant de casser la clé en quelques minutes.

| Caractéristiques des deux types de clés WEP | ||||

|---|---|---|---|---|

| Longueur (bits) | Caractères (ASCII) | Caractères (Hexa) | Clé (bits) | IV (bits) |

| 64 | 5 | 13 | 40 | 24 |

| 128 | 10 | 26 | 104 | 24 |

L’amendement IEEE 802.11i a amélioré la sécurité de façon à permettre aux réseaux sans fil d’entreprise d’implémenter les solutions de sécurité les plus à jour, en introduisant le « Robust Secure Network » (RSN). Pour avoir les capacités RSN ou être compatible 802.11i, un équipement LAN sans fil doit supporter « Counter Mode with Cipher-Block Chaining Message Authentication Code Protocol » (CCMP) et, de façon optionnelle, « Temporal Key Integrity Protocol » (TKIP). L’organisme Wi-Fi Alliance a mis au point des certifications se rapportant au sujet : WPA et WPA 2.0 pour les déploiement « Small Office Home Office » (SOHO) et entreprise et WPS pour le domicile.

Le « Wi-Fi Protected Setup » (WPS) avec « PIN-based » ou « Push-button » simplifie le processus de sécurisation du réseau sans fil. En décembre 2011, une faille de sécurité WPS a été révélée. Un intrus peut retrouver le code PIN utilisé pour générer la clé partagée de 256 bits. Une mise à jour a été fournie pour proposer une protection adaptée, mais il faut vérifier que l’équipement utilisé peut disposer de ce correctif. La sécurité WPS basée sur un code « Personal Identification Number « (PIN) nécessite de rentrer le code PIN sur tous les équipements qui participent au même réseau sans fil. Le code PIN peut être visible sur un autocollant plaqué sur l’équipement ou généré dynamiquement par un utilitaire de configuration et affiché à l’écran. Un code PIN n’est constitué que de chiffres alors qu’un passphrase, un mot de passe, une clé partagée peuvent contenir des chiffres, des lettres et des caractères spéciaux. Dans le cas d’un réseau sans fil, l’équipement jouant le rôle de « registrar » est le point d’accès. Il va détecter quand un équipement supportant WPS se trouve à portée radio. Quand l’équipement va chercher à rejoindre le réseau, le « registrar » va demander à l’utilisateur de rentrer le code PIN. Lorsque ce dernier est saisi, l’équipement est authentifié et les données transmises entre l’équipement et le point d’accès sont cryptées. La sécurité WPS basée sur le « Push-button », appelée aussi « Push-button Configuration » (PBC), permet à un utilisateur de configurer la sécurité, en une seule étape, en appuyant sur un bouton. Quand un utilisateur appuie un bouton physique sur le « registrar » et clique sur un bouton logiciel dans l’utilitaire de configuration de l’équipement client sans fil qui souhaite s’associer, une connexion entre les deux équipements est créée avec une configuration du SSID et de la sécurité. Les mode PIN et PBC doivent être implémentés sur un point d’accès alors qu’un équipement client peut ne supporter que le mode PIN. On peut trouver, également, une méthode basée sur « Near Field Communication » (NFC), ou il est aussi possible de transférer les « credentials » à l’aide d’une clé USB.

La sécurité basée sur un passphrase permet de faire une configuration sans connaissance poussée sur les composants tels que le 802.1X/EAP et le serveur RADIUS. Ce mode de sécurité nécessite que tous les équipements sans fil d’un même réseau possèdent la même « Preshared Key » (PSK) de 256 bits pour communiquer de façon sécurisée. L’avantage du passphrase, c’est qu’il peut être constitué d’une séquence de mots ou de texte facilement mémorisable par celui qui l’a créé. Une fois le passphrase saisi, un algorithme issu de l’amendement IEEE 802.11i va créer une « Preshared Key » de 256 bits. Les caractéristiques d’un passphrase sont les suivantes :

- Il est constitué de 8 à 63 caractères sensibles à la casse ou 64 caractères hexadécimaux

- Il génère une « Preshared Key » de 256 bits

- Plus il est long et aléatoire et plus il est sécurisé

- Un passphrase faible peut être compromis

- Il est possible de faire générer des mots de passe aléatoires pour faciliter la génération de passphrase solides sur le site de Gibson Research Corporation

Le WPA et WPA2 « Enterprise », appelés aussi « User-based Security », permet à un administrateur de restreindre l’accès au réseau sans fil et à ses ressources en créant des utilisateurs dans une base de données centralisée. Toute personne qui souhaite rejoindre le réseau doit s’authentifier à l’aide d’un nom et d’un mot de passe. Ce mode d’authentification est plus sécurisé que celui basé sur une « Preshared Key ». La solution IEEE 802.1X/EAP est définie dans la norme IEEE 802.11-2012, mais elle était dans l’amendement IEEE 802.11i à l’origine. IEEE 802.1X est une méthode de contrôle basée sur le port qui était faite pour fonctionner avec les réseaux filaires IEEE 802.3 Ethernet. Cependant, cette norme a été adaptée au monde sans fil en tant qu’alternative plus sécurisée que l’existant. Les équipements qui utilisent la technologie 802.1X sont identifiés en utilisant des terminologies différentes de celles utilisées dans les réseaux 802.11 :

- « Supplicant », pour l’équipement client sans fil

- « Authenticator », pour le point d’accès sans fil ou le contrôleur

- « Authentication Server », pour le serveur d’authentification AAA ou RADIUS

Le processus d’authentification utilisé avec IEEE 802.1X est « Extensible Authentication Protocol » (EAP). Plusieurs types d’EAP sont disponibles et peuvent être utilisés avec les réseaux sans fil IEEE 802.11, allant des solutions propriétaires à des solutions normalisées très sécurisées. Voici des exemples connus d’EAP :

- EAP-TLS

- TTLS (EAP-MSCHAPv2)

- PEAP (EAP-MSCHAPv2)

- EAP-FAST

Le fait d’associer IEEE 802.1X et EAP permet de former le mode d’authentification IEEE 802.1X/EAP pour fournir une sécurité de niveau entreprise, qui peut, tout aussi bien être utilisée dans des installations plus petites. Le type d’EAP choisi va dépendre de l’environnement dans lequel le LAN sans fil est utilisé.

« Remote Authentication Dial-In User Service » (RADIUS) est un service qui fournit une authentification centralisée et une administration des utilisateurs. A l’origine, RADIUS était utilisé pour authentifier et autoriser les utilisateurs distants via « Public Switched Telephone Network » (PSTN) et un modem. Une entreprise ne nécessite qu’un seul serveur RADIUS, avec un secours si possible, mais une grande organisation peut avoir besoin de plusieurs serveurs RADIUS répartis sur l’ensemble du réseau étendu. Dans un réseau sans fil, un point d’accès peut jouer le rôle de client RADIUS, c’est à dire qu’il accepte les requêtes des clients sans fil et les transmet au serveur RADIUS pour authentification. Le serveur RADIUS est connu, également, sous le nom de serveur « Authentication, Authorization, and Accounting » (AAA). Dans cette configuration, non seulement le serveur authentifie les utilisateurs et fournit l’accès aux ressources pour lesquelles ils ont les permissions, mais il garde également une trace de toutes les transactions. Après l’authentification, le protocole AAA passe au processus d’autorisation applicable par utilisateur ou par groupe d’utilisateurs, pour appliquer, par exemple, des contrôles de bande passante, des restrictions horaires et de la Qualité de Service. La troisième partie est l’accounting qui garde une trace de toutes les parties du réseau que les utilisateurs ont visité et ce qu’ils y ont fait.

Dans la norme IEEE 802.11, trois mécanismes de cryptage différents peuvent être utilisés sur les réseau sans fil pour protéger la donnée :

- « Wired Equivalent Privacy » (WEP)

- « Temporal Key Integrity Protocol » (TKIP)

- « Counter Mode with Cipher Block Chaining Message Authentication Protocol » (CCMP)

Aujourd’hui, WEP peut être craqué en quelques minutes et c’est à la portée de tout le monde. Le fait que WEP soit disponible en deux longueurs de clé, 64 et 128 bits, ne change rien pour un attaquant expérimenté. Le problème de WEP ne vient pas de RC4, mais de la façon dont il a été utilisé dans le processus d’encryptage. WEP est vulnérable à cause du vecteur d’initialisation (IV) de 24 bits qui est diffusé en clair.

TKIP apporte des améliorations à WEP et c’est le fondement de « Wi-Fi Protected Access » (WPA) :

- Mixage des clés et IV par paquet, pour séparer les IVs des clés fragiles

- Un mécanisme dynamique de regénération de clé pour changer les clés de cryptage et d’intégrité

- Un IV de 48 bits et un compteur de séquence IV pour éviter les attaques par rejeu (« Replay Attacks »)

- « Message Integrity Check » (MIC) pour éviter les attaques par falsification (« Forgery Attacks »)

- Utilisation du cryptage RC4 pour permettre la rétrocompatibilité avec WEP

TKIP utilise un vecteur d’initialisation de 48 bits et peut être compromis de la même façon que WEP si une clé fragile est utilisée.

CCMP est une partie obligatoire de l’amendement IEEE 802.11i, actuellement inclus dans la norme IEEE 802.11-2012 et partie intégrante de la certification « Wi-Fi Protected Access 2.0 » (WPA2) de l’organisation Wi-Fi Alliance. CCMP utilise l’algorithme de chiffrement par bloc « Advanced Encryption Standard » (AES) et il est obligatoire pour être conforme « Robust Security Network » (RSN).

| Détails des certifications WPA et WPA2 de la Wi-Fi Alliance | ||

|---|---|---|

| Méthode de sécurité Wi-Fi Alliance | Méthode d’authentification | Méthode de chiffrement |

| WPA – Personal | Passphrase | TKIP / RC4 |

| WPA – Enterprise | IEEE 802.1X/EAP | TKIP / RC4 |

| WPA2 – Personal | Passphrase | CCMP / AES ou TKIP /RC4 (optionnel) |

| WPA2 – Enterprise | IEEE 802.1X/EAP | CCMP / AES ou TKIP /RC4 (optionnel) |

« Role-based Access Control » (RBAC) est une façon de restreindre l’accès aux utilisateurs autorisés, avec une authentification basée sur des rôles spécifiques plutôt que sur des identités utilisateurs. Cette approche a été créée pour faciliter l’administration de la sécurité sur les grands réseaux. RBAC utilise les notions classiques d’utilisateurs et de groupes et possède des caractéristiques communes à la partie autorisation de AAA. Les bonnes pratiques veulent que pour donner accès à une ressource, il convient de créer un objet groupe, de donner à ce groupe la permission d’accéder à la ressource et d’ajouter l’objet utilisateur à ce groupe. RBAC peut être utilisé pour différentes activités que l’utilisateur peut être amené à réaliser en se connectant au réseau sans fil telles que : limiter le débit, mettre en œuvre des restrictions horaires ou contrôler l’accès à des ressources spécifiques telle qu’internet.

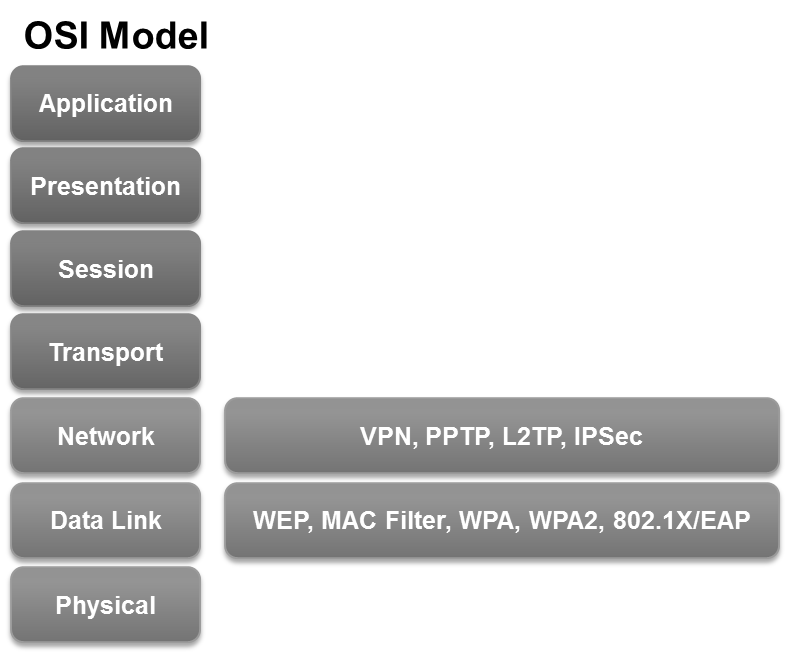

« Virtual Private Networking » (VPN) consiste à créer des communications privées par dessus une infrastructure publique telle qu’internet. Contrairement aux solutions de sécurité de niveau 2 évoquées jusqu’à présent, VPN s’appuie sur IP, situé au niveau 3 du modèle OSI.

Bien que la technologie VPN soit moins utilisée depuis l’amendement IEEE 802.11i et les certifications WPA et WPA2 de l’organisation Wi-Fi Alliance, cette solution reste puissante en terme de sécurité. Elle est composée de deux parties : un tunnel et du cryptage. Le tunnel est créé en encapsulant un paquet IP dans un autre paquet IP et le cryptage est une fonction séparée. Les deux types communs de VPN sont :

- « Point-to-Point Tunneling Protocol » (PPTP)

- « Layer 2 Tunneling Protocol » (L2TP)

PPTP a été développé par un consortium d’entreprises incluant Microsoft, comme étant facile à configurer et inclus d’origine dans tous les systèmes d’exploitation Windows, en commençant par Windows 95. PPTP utilise le protocole « Microsoft Point-to-Point Encryption » (MPPE-128) pour le chiffrage. Ce processus fournit à la fois le tunnel et le cryptage pour les données utilisateurs. Si la configuration PPTP utilise MS-CHAP v2 pour l’authentification utilisateur sur un réseau sans fil, ce peut être une faille de sécurité. Ce processus d’authentification peut être capturé à l’aide d’un analyseur et attaqué à partir d’un dictionnaire afin de trouver des « credentials ». Bien que PPTP ne soit pas vulnérable en soit, il vaut mieux éviter de l’utiliser sur un réseau sans fil, du fait du processus d’authentification implémenté.

L2TP est la combinaison de deux protocoles différents : « Layer 2 Forwarding » (L2F) de Cisco et « Point-to-Point Tunneling Protocol » (PPTP) de Microsoft. L2TP définit le processus de création du tunnel qui nécessite un certain niveau de chiffrage pour fonctionner et dont le plus populaire est « Internet Protocol Security » (IPSec) qui fournit une authentification et un chiffrage pour chaque paquet IP dans un flux. Depuis sa publication en 1999 et parce qu’il est plus sécurisé que PPTP, L2TP est devenu de plus en plus populaire. L2TP/IPSec est une solution de VPN très classique qui doit être privilégiée par rapport à PPTP.

Une solution VPN est composées de trois éléments :

- Le « endpoint » côté client

- L’infrastructure réseau publique ou privée

- Le « endpoint » côté serveur

Dans de nombreux cas, les côtés client et serveurs sont nommés « VPN endpoints » et l’infrastructure est publique et c’est même généralement internet. Le côté client est souvent constitué d’un logiciel permettant de configurer le VPN. Le système d’exploitation Microsoft Windows dispose, d’origine, d’un client PPTP et L2TP. Le tunnel VPN peut se terminer soit sur un point d’accès, soit sur un réseau d’entreprise après avoir traversé internet.

Dans les réseaux sans fil, un « Wireless Intrusion Prevention System » (WIPS) est une solution logicielle ou matérielle qui surveille les ondes radio à l’aide d’une sonde matérielle sans fil et rapporte les informations capturées à un serveur de base de données. La solution WIPS est alors capable de prendre les contremesures appropriées pour éviter les intrusions, en se basant sur une comparaison entre les informations capturées et une base de signatures d’intrusions stockée dans le serveur WIPS. Il y a de nombreux avantages à utiliser WIPS, dont :

- Surveillance 24×7 pour identifier des attaques potentielles dont le DoS, qu’il vienne de la couche 1 (RF) ou de la couche 2 (tempête de dé-authentification). WIPS peut également détecter les point d’accès non-autorisés (« rogue ») et les équipements sans fil mal configurés.

- Alerte, en utilisant différents mécanismes comme les emails ou beepers, en cas de menace. Outre les alarmes, WIPS peut réagir en stoppant l’équipement ou le processus qui contient la menace, avant d’avoir un risque de causer des dommages au réseau sans fil.

- Support d’une analyse de spectre radio intégrée, permettant de voir l’état de l’environnement radio à distance et de diagnostiquer une attaque DoS de niveau 1.

- Fourniture des rapports sophistiqués et personnalisables sur une période de temps pour satisfaire des audits.

- Assurance qu’une organisation maintient un niveau de conformité légale, telle que « Health Insurance Portability and Accountability Act » (HIPAA) et « Payment Card Industry » (PCI).

- Stockage de données susceptibles d’être utilisées lors d’une action en justice (« Forensics »).

- Utilisation de sondes matérielles dédiées ou partagées avec la fonctionnalité de point d’accès.

L’installation d’une solution WIPS nécessite de positionner correctement les seuils et paramètres de base, au risque de récupérer des informations non fiables ou inutilisables.

La terminologie utilisée pour les sondes WIPS est :

- « Overlay WIPS sensors »

- « Integrated WIPS sensors »

Les « Overlay WIPS sensors » sont des sondes dédiées qui ont des caractéristiques équivalentes à des points d’accès, mais qui sont utilisées uniquement pour analyser l’air et envoyer des données au serveur WIPS. Ces sondes sont passives et n’interfèrent pas avec les autres équipements LAN sans fil tels que les points d’accès. Il n’est pas nécessaire de prévoir un déploiement de type 1:1, c’est à dire qu’il n’y a pas une sonde par point d’accès. Le ratio généralement utilisé est de 1:3 ou 1:4 (ratio à valider avec le fabricant). Certains fabricants permettent d’utiliser une borne en tant que sonde dédiée, mais le coût sera celui d’un point d’accès.

Les « Integrated WIPS sensors » sont intégrées dans les fonctionnalités du point d’accès. Une sonde intégrée peut avoir une radio dédiée à temps plein à la surveillance WIPS ou partager le mode WIPS avec la fonction de point d’accès sur une même radio. Une radio dédié à la fonction WIPS et intégrée dans le point d’accès est capable d’effectuer la surveillance et le reporting à temps plein pour un coût moindre que celui d’une « Overlay WIPS sensor ». Dans le cas de la fonction WIPS partagée avec la fonction point d’accès, la surveillance n’est effectuée qu’à temps partiel et il ne sera pas possible de tout capturer.

Le choix entre les différents types de sondes est à effectuer au cas par cas, mais il faut garder à l’esprit qu’un des principaux objectifs de WIPS est de renforcer la sécurité 24/7/365.

Un portail captif est un processus qui redirige un utilisateur vers une source d’authentification constituée d’une page web sur laquelle l’utilisateur devra saisir des éléments tels que :

- Des « credentials » (username/password)

- Des informations de paiement

- Une acceptation de termes et conditions

Un portail captif devrait au moins implémenter le fait d’accepter des termes et conditions. La majorité des points d’accès sans fil à destination des entreprises, y compris les points d’accès coopératifs et les contrôleurs, possèdent des capacités de portail captif intégrées simples à mettre en œuvre.

Les systèmes de gestion et de surveillance pour les réseaux sans fil collectent des informations de niveau physique (fréquence radio) ou de niveau liaison de données (trames). Au début des réseaux 802.11, seules les bornes autonomes étaient disponibles, il n’y avait aucun système de gestion ou de contrôle centralisé. Pour piloter l’infrastructure, il était nécessaire de configurer individuellement chaque équipement au travers de l’interface « Commande Line Interface » (CLI) ou web. Avec l’accroissement de la taille des réseaux sans fil, la gestion manuelle de la quantité croissante d’équipement n’était plus possible et le « Wireless Network Management System » (WNMS) s’est développé. C’est une solution centralisée disponible sous une forme logicielle à mettre en place sur un serveur, sous une forme matérielle pour fonctionner en tant qu’appliance réseau ou sous la forme d’un service cloud. Ces systèmes centralisés sont disponibles auprès des constructeurs de matériels pour piloter leurs propres équipements ou auprès de fournisseurs neutres pour fonctionner avec différents fabricants de matériels. Un WNMS peut également incorporer une technologie WIPS pour offrir un système complet de gestion, de surveillance et de sécurité. Certains fabricants proposent un système de gestion complet prenant aussi en compte les équipements de réseaux filaires.

La surveillance de la couche physique est généralement réalisée à l’aide d’un analyseur de spectre qui permet d’avoir une vision RF et de détecter des problèmes potentiels d’interférences et de sécurité. La surveillance de la couche liaison de données consiste à regarder les informations de niveau 2 en observant les trames qui traversent l’air afin de voir de potentiels problèmes de performance et de sécurité. Les outils d’analyse de protocoles fournissent des informations utilisables par l’ingénieur de réseau sans fil autant que par le potentiel attaquant. Certains analyseurs de réseau sans fil peuvent reconstituer une session TCP et permettre de voir une page web ou de lire des emails.

La norme « Payment Card Industry » (PCI) comprend un ensemble de conditions pour assurer la conformité :

- Création et gestion d’un réseau et d’un système sécurisé

- Protection des données du titulaire

- Maintient d’un programme de gestion des vulnérabilités

- Mise en œuvre de mesures de contrôle d’accès strictes

- Surveillance et test réguliers des réseaux

- Maintient d’une politique de sécurité des informations

« Health Insurance Portability and Accountability Act » (HIPAA) est une loi votée par le Congrès des États-Unis en 1996 et qui concerne la santé et l’assurance maladie et dont l’objectif est de fournir des mécanismes standardisés d’échanges électroniques de données, de sécurité et de confidentialité pour tous les établissements de santé. HIPAA est constitué de deux parties : HIPAA, Title I et HIPAA, Title II. Si quelqu’un perd son travail, Title I protège sa couverture d’assurance maladie. Dans l’industrie technologique, lorsque quelqu’un fait référence à HIPAA, il s’agit de Title II.